Dropbox розкриває вразливість після того, як хакер украв 130 репозиторіїв GitHub

Dropbox повідомив про порушення безпеки після того, як зловмисники вкрали 130 репозиторіїв коду після отримання доступу до одного з облікових записів GitHub з використанням облікових даних співробітників, викрадених під час фішингової атаки.

Компанія виявила, що зловмисники зламали обліковий запис 14 жовтня, коли GitHub повідомив її про підозрілу активність, яка розпочалася за день до відправлення попередження.

«На сьогоднішній день наше розслідування показало, що код, до якого звертався цей зловмисник, містив деякі облікові дані — насамперед ключі API, які використовуються розробниками Dropbox.», —повідомила Dropbox у вівторок.

«Код та пов'язані з ним дані також включали кілька тисяч імен та адрес електронної пошти, що належать співробітникам Dropbox, поточним та колишнім клієнтам, керівникам продажів та постачальникам (для контексту, в Dropbox зареєстровано понад 700 мільйонів користувачів)».

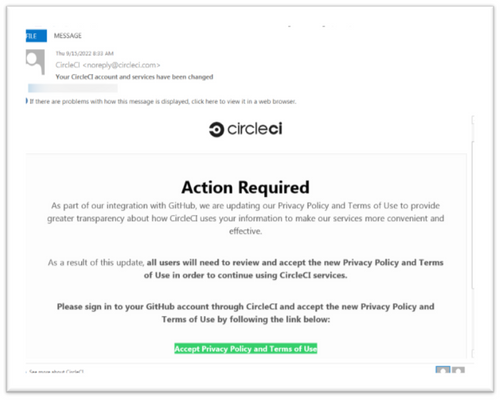

Грабіж даних був успішний завдяки фішинговій атаці, спрямованій на кількох співробітників Dropbox, які використовували електронні листи, що видають себе за платформу безперервної інтеграції та доставки CircleCI, і перенаправляли їх на фішингову цільову сторінку, де їх просили ввести ім'я користувача та пароль GitHub.

На тій же сторінці фішинга співробітників також попросили «використовувати свій апаратний ключ автентифікації для передачі одноразового пароля (OTP)».

Під час взлому було вкрадено 130 репозиторіїв коду

Після крадіжки облікових даних Dropboxers зловмисники отримали доступ до однієї з організацій Dropbox на GitHub та вкрали 130 репозиторіїв коду.

"Ці репозиторії включали наші власні копії сторонніх бібліотек, дещо модифіковані для використання в Dropbox, внутрішні прототипи та деякі інструменти та файли конфігурації, які використовуються командою безпеки", - додали в компанії.

«Важливо, що вони не включали код для наших основних програм чи інфраструктури. Доступ до цих репозиторій суворо контролюється».

Dropbox додав, що зловмисники ніколи не мали доступу до облікових записів клієнтів, паролів чи платіжної інформації, а його основні програми та інфраструктура не постраждали внаслідок цього злому.

У відповідь на інцидент Dropbox працює над захистом всього свого середовища за допомогою WebAuthn та апаратних токенів чи біометричних факторів.

"Хоча сам GitHub не постраждав, кампанія торкнулася багатьох організацій-жертв", - йдеться в повідомленні GitHub.

GitHub заявив, що виявив витік контенту з приватних репозиторіїв майже відразу після компрометації, при цьому зловмисники використовували VPN або проксі-сервіси, щоб ускладнити їхнє відстеження.

За матеріалами Bleepingcomputer