MSHTML RCE (CVE-2021-40444)

Після того, як ця помилка була виявлена і 7 вересня стала надбанням громадськості, дослідники та аналітики безпеки почали обмінюватися експериментальними прикладами того, як зловмисник може використовувати експлойт. На жаль, високий рівень цієї помилки означає, що зловмисники помітять і, швидше за все почнуть використовувати уразливість.

Помилка пов'язана з компонентом MSHTML Microsoft Office, який крім іншого може відображати сторінки браузера в контексті документа Office. Скориставшись помилкою, зловмисник створює елемент управління ActiveX, а потім вбудовує код у документ Office, який викликає елемент управління ActiveX при відкритті або попередньому перегляді документа.

У загальних рисах, етапи атаки:

- Target отримує документ Office .docx або .rtf і відкриває його.

- Документ витягує віддалений HTML-код з шкідливої веб-адреси.

- Шкідливий веб-сайт приносить на комп'ютер жертви CAB-архів.

- Експлойт запускає виконуваний файл з .CAB (зазвичай з розширенням .INF)

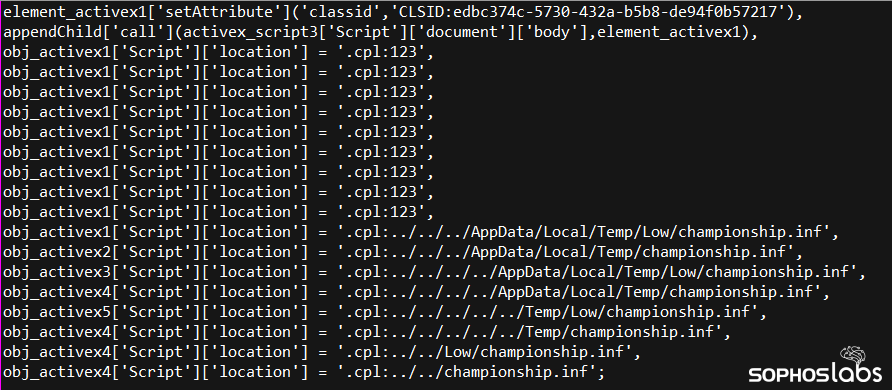

Приклад коду узятий з файлу документа CVE-2021-40444

Якщо це звучить заплутано і складно, це дійсно так: шкідливий сценарій використовує вбудований обробник файлів .cpl (Панель управління Windows), щоб запустити файл з розширенням .inf (який насправді є шкідливим .dll), добутих з файл .cab.

Деякі дослідники не тільки створили функціональні експлойти для перевірки концепції (PoC), але і створили і опублікували інструменти «компонування», які кожен може використовувати для перетворення документа Office на зброю. Вихідна версія експлойта використовувала Microsoft Word.docx, але вже було помічено деякі версії, в яких використовуються файли .rtf.

Стало відомо, що зловмисники використовують методи запуску не тільки файлів .exe, але і шкідливих файлів .dll за допомогою rundll32. Немає підстав вважати, що експлойт не розширить їх діапазон і на інші типи документів Office.

Фахівці Sophos узагальнили список того, можуть зробити мережеві адміністратори для зменшення проблеми, які Microsoft опублікувала в своїх рекомендаціях помилково, але єдиний вірний спосіб вирішити цю проблему - це встановити оновлення, яке змусить її назавжди зникнути. Хоча Microsoft, як і всі ми, почули про помилку тільки тиждень тому, вони доклали великих зусиль, щоб прискорити випуск виправлення для випуску Patch Tuesday.

Тим часом, з огляду на те, що ми знаємо про те, як експлойт виглядає в цільовій системі, команда Лабораторії Sophos старанно працювала над розробкою нових сигнатур для виявлення ряду відомих прикладів, а також поведінкових детекторів, які повинні допомогти виявити нові варіанти, які, ймовірно, будуть з'являються з часом. Вони також, ймовірно, будуть оновлюватися з часом.

|

Підпис |

Що він виявляє |

|

Exp/ 2140444-А |

Шкідлиіий .docx з эксплойтом |

|

Troj / JSExp-W |

Видалений HTML-код, доступний через .docx |

|

Troj / Cabinf-A |

Шкідливі .cab-архіви, завантажені за допомогою HTML |

|

Troj / Агент-BHRO и Troj / Агент-BHPO |

Виконувані корисні дані всередені .cab |

|

Troj / DocDl-AEEP |

Шкідливі файли .docx

|

|

Evade_26b |

Використовувати повеіднку |

Відкрита інфраструктура управління (OMI)

CVE-2021-38645, CVE-2021-38647, CVE-2021-38648 і CVE-2021-38649

OMI - це версія WMI від Microsoft з відкритим вихідним кодом, призначена для роботи в системах Linux. У хмарній службі Azure Microsoft автоматично встановлює OMI, коли клієнти налаштовують віртуальні машини для інструментів управління, таких як автоматична конфігурація стану Azure або конфігурація бажаного стану Azure. Для локальної віртуальної машини або установки без операційної системи користувачі можуть встановити OMI вручну, додавши програмне забезпечення зі сховищ Github або встановивши розширення SCOM.

Станом на 17 вересня 2021 року Microsoft опублікувала додаткове керівництво щодо усунення цих вразливостей, оскільки програмне забезпечення може не оновлюватися автоматично у всіх випадках, і вже існують загальнодоступні PoC, і ботнет, схоже, використовує помилку в автоматичному режимі для установки криптовалюти, Майнер на вразливих ВМ. Нові віртуальні машини, створені в Azure, більше не будуть уразливими, але користувачам доведеться вручну встановлювати оновлення для установок SCOM й інших розширень. Microsoft також рекомендує операторам віртуальних машин обмежити доступ до портів, звичайно використовуваним OMI (1270 / tcp, 5985 / tcpі5986 / tcp).

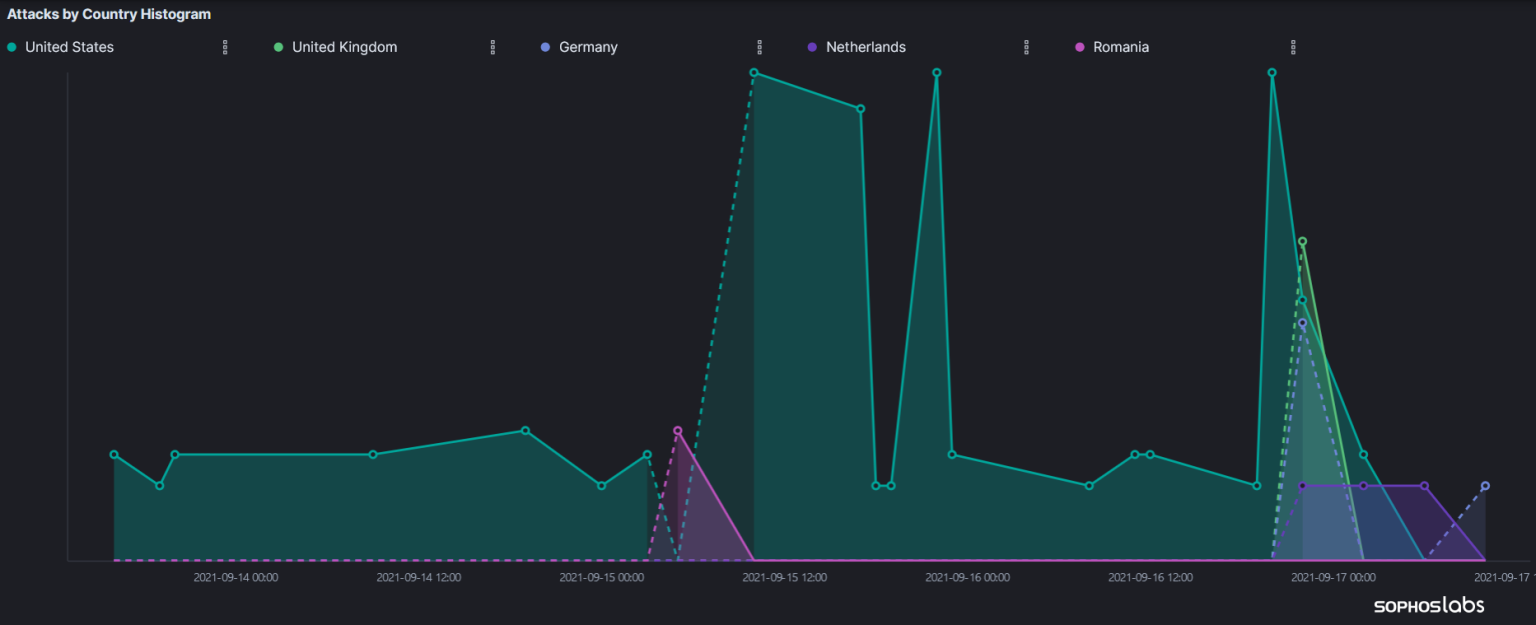

Сканування TCP-портів, пов'язаних з OMI, різко збільшилася в середу, на наступний день після виявлення уразливості Microsoft і Wiz.

Підсистема буферизації перенаправлених дисків Windows (RDBSS)

CVE-2021-36969, CVE-2021-38635, CVE-2021-38636, CVE-2021-36973

Цей драйвер присутній у всіх сучасних версіях Windows і діє як посередник для файлової системи і процесів введення-виведення, які хочуть читати або записувати в файлову систему. Три з цих чотирьох вразливостей можуть призвести до випадкового розкриття конфіденційної інформації, а четверта - до підвищення привілеїв.

Драйвер файлової системи загального журналу Windows

CVE-2021-36955, CVE-2021-36963, CVE-2021-38633

Windows використовує драйвер загальної файлової системи журналів (CLFS) для збору та управління журналами подій, створеними широким спектром додатків і системних процесів. Помилки, що впливають на цей компонент, дозволять зловмисникові, гіпотетично, підвищити свої привілеї, надавши собі додаткові дозволи на внесення змін до цільового комп'ютера. Оскільки цей драйвер існує у всіх підтримуваних у даний час версіях Windows, це викликає особливе занепокоєння. Компанія вважає, що ці помилки в середньому легше використовувати, хоча поки вони не бачили свідчень такої активності.

Керівництво по виявленню

На додаток до певних статичних і поведінкових виявлень, перерахованим вище, Sophos випустив наступні засоби захисту від недавно виявлених вразливостей:

|

CVE |

SAV |

|

CVE-2021-36963 |

Exp / 2136963-А |

|

CVE-2021-38633 |

Exp / 2138633-А |

|

CVE-2021-39836 |

Exp / 2139836-А |

Sophos буде оновлювати цю таблицю за потреби, додаючи додаткові заходи захисту або підписи, якщо це необхідно.

Ніколи не варто забувати головне правило - ваша безпека в першу чергу залежить від вас. А якщо вам або вашій компанії потрібна допомога в питаннях кібербезпеки, то компанія InfoTel може допомогти вам розібратися c цим завданням і залишити турботи про захист ваших даних нашій команді професіоналів.

InfoTel – партнер Sophos в Україні, широкопрофільний системний інтегратор комплексних телекомунікаційних та інформаційних рішень, досвід впровадження досвід впровадження з 2004 р.

За матеріалами компанії Sophos